La sécurité est une mission sans fin et Apple a annoncé aujourd’hui sa dernière innovation pour protéger iMessage. Un protocole cryptographique post-quantique innovant appelé PQ3 est déjà disponible dans la version bêta d’iOS 17.4. La nouvelle mise à niveau confère à iMessage « les propriétés de sécurité les plus solides de tous les protocoles de messagerie à grande échelle au monde ». Voici pourquoi la sécurité quantique d’iMessage est importante aujourd’hui et à l’avenir, comment fonctionne PQ3, et bien plus encore.

iMessage a un historique de sécurité renforcée. Depuis le lancement en 2011 avec le cryptage de bout en bout jusqu’à l’adoption de la cryptographie Elliptic Curve en 2019 jusqu’à BlastDoor avec iOS 14, en passant par des améliorations récentes comme la vérification des clés de contact fin 2023, Apple améliore constamment la sécurité d’iMessage.

Apple a dévoilé ce qu’il appelle la mise à niveau de sécurité cryptographique « la plus importante » pour iMessage avec une reconstruction complète du protocole du système. Apple a détaillé la nouvelle avancée de son Blog de recherche sur la sécurité ce matin.

Aujourd’hui, nous annonçons la mise à niveau de sécurité cryptographique la plus importante de l’histoire d’iMessage avec l’introduction de PQ3, un protocole cryptographique post-quantique révolutionnaire qui fait progresser l’état de l’art de la messagerie sécurisée de bout en bout. Avec un cryptage résistant aux compromissions et des défenses étendues contre les attaques quantiques, même les plus sophistiquées, PQ3 est le premier protocole de messagerie à atteindre ce que nous appelons la sécurité de niveau 3, offrant des protections de protocole qui surpassent celles de toutes les autres applications de messagerie largement déployées. À notre connaissance, PQ3 possède les propriétés de sécurité les plus solides de tous les protocoles de messagerie à grande échelle au monde.

Sécurité quantique iMessage

Signal a été la première plateforme de messagerie à grande échelle annoncer une amélioration de la sécurité de la cryptographie post-quantique (PQC) l’automne dernier avec un mécanisme « d’établissement de clé ».

Cependant, l’approche d’Apple comporte deux niveaux de sécurité avec l’établissement des clés PQC ainsi que le renouvellement continu des clés PQC.

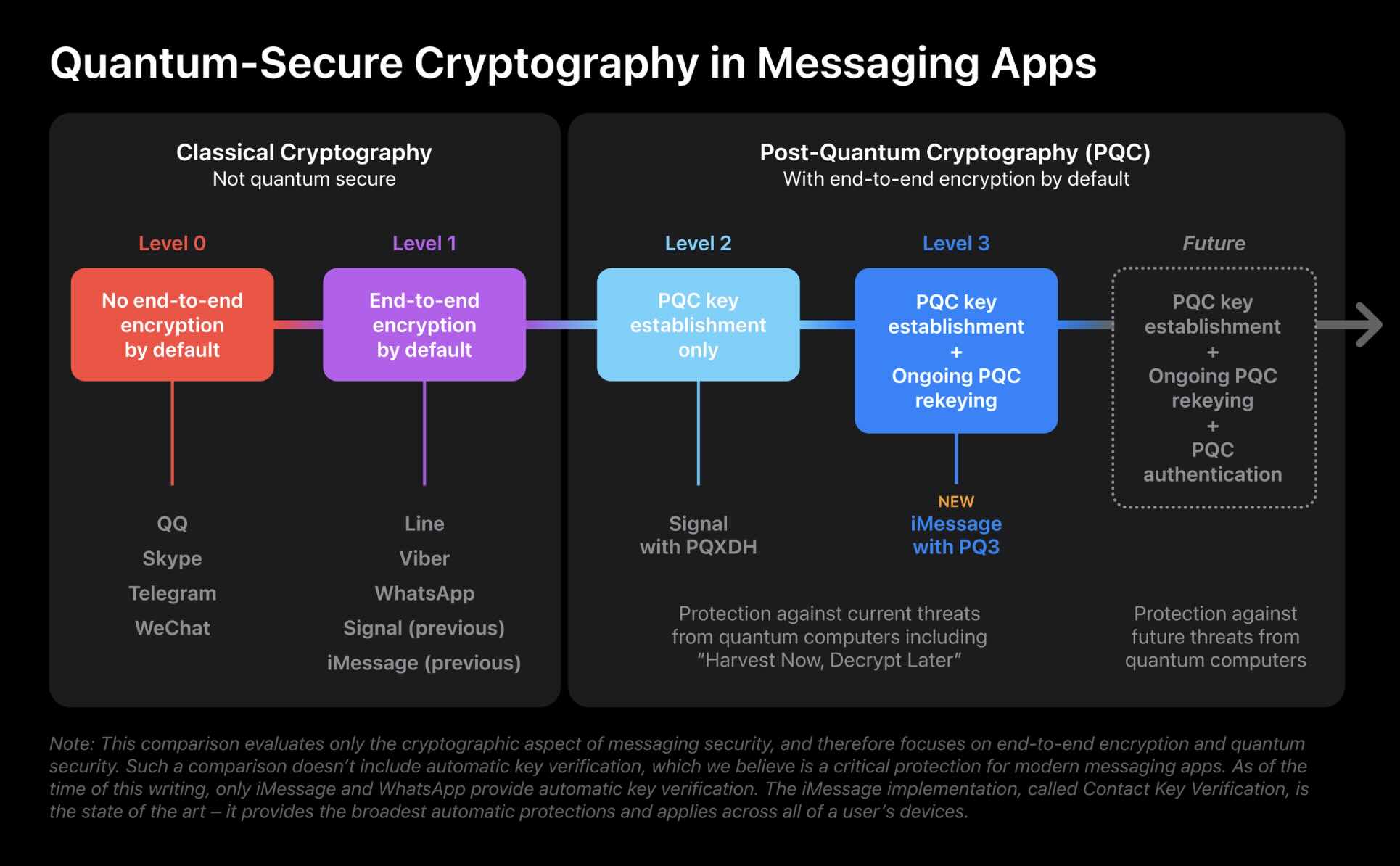

Il n’existe pas encore de norme industrielle pour évaluer les protocoles de cryptographie classiques par rapport aux protocoles de cryptographie PQC. Apple a donc développé son propre système de classement. Voici à quoi cela ressemble et comment PQ3 tire son nom de PQC de niveau 3 :

Apple affirme que la décision de Signal d’inclure l’établissement de la clé PQC (niveau 2) « est une étape bienvenue et critique » qui a placé sa sécurité au-dessus de toutes les autres plates-formes de messagerie. Cependant, il ne peut offrir une sécurité quantique que si la clé de conversation reste intacte.

Au niveau 2, l’application de la cryptographie post-quantique est limitée à l’établissement initial de la clé, offrant une sécurité quantique uniquement si le matériel de la clé de conversation n’est jamais compromis. Mais les adversaires sophistiqués d’aujourd’hui sont déjà incités à compromettre les clés de chiffrement, car cela leur donne la possibilité de déchiffrer les messages protégés par ces clés aussi longtemps que celles-ci ne changent pas. Pour protéger au mieux la messagerie chiffrée de bout en bout, les clés post-quantiques doivent changer en permanence pour imposer une limite supérieure à la part d’une conversation qui peut être exposée par une compromission de clé unique et ponctuelle – les deux maintenant et avec les futurs ordinateurs quantiques.

C’est là qu’intervient le protocole PQ3 (niveau 3) d’Apple, qui sécurise à la fois la clé initiale et la nouvelle saisie en cours. Surtout, cela donne à iMessage « la capacité de restaurer rapidement et automatiquement la sécurité cryptographique d’une conversation même si une clé donnée est compromise ».

Comme indiqué ci-dessus, Apple envisage que les futurs niveaux de sécurité quantique incluront l’authentification PQC ainsi que l’établissement de clés PQC et la nouvelle saisie continue.

Pourquoi la cryptographie post-quantique est-elle importante aujourd’hui ?

Alors que de nombreux experts en sécurité estiment qu’il nous faudra encore une décennie ou plus pour voir toutes les capacités des ordinateurs quantiques – comme le piratage de la cryptographie classique –, il existe des mesures importantes à prendre dès maintenant pour se protéger contre les futures attaques contre les données actuelles.

Apple met en avant une tactique malveillante appelée « Récolter maintenant, décrypter plus tard » contre laquelle PQ3 contribuera à se protéger.

Un ordinateur quantique suffisamment puissant pourrait résoudre ces problèmes mathématiques classiques de manières fondamentalement différentes et, par conséquent, en théorie, suffisamment rapidement pour menacer la sécurité des communications cryptées de bout en bout.

Bien que de tels ordinateurs quantiques n’existent pas encore, les attaquants disposant de ressources extrêmement importantes peuvent déjà se préparer à leur éventuelle arrivée en profitant de la forte baisse des coûts modernes de stockage des données. Le principe est simple : ces attaquants peuvent collecter de grandes quantités de données chiffrées actuelles et les archiver pour référence future. Même s’ils ne peuvent décrypter aucune de ces données aujourd’hui, ils peuvent les conserver jusqu’à ce qu’ils acquièrent un ordinateur quantique capable de les décrypter à l’avenir, un scénario d’attaque connu sous le nom de Harvest Now, Decrypt Later.

Et bien sûr, à mesure que les ordinateurs quantiques se développent, la mise en place d’une sécurité avancée aidera à prévenir les attaques quantiques actuelles du futur ainsi que les efforts visant à décrypter les données volées du passé.

Quand la sécurité quantique d’iMessage est-elle lancée ?

- Vous pouvez mettre à niveau votre iMessage avec PQ3 en installant la version bêta d’iOS 17.4 (avec les versions bêta d’iPadOS 17.4, macOS 14.4 et watchOS 10.4)

- La sécurité quantique PQ3 pour iMessage arrivera pour tous les utilisateurs avec les versions publiques d’iOS 17.4, iPadOS 17.4, macOS 14.4 et watchOS 10.4

Apple affirme que « les conversations iMessage entre les appareils prenant en charge PQ3 passent automatiquement au protocole de cryptage post-quantique ».

Et le protocole PQ3 « remplacera entièrement le protocole existant dans toutes les conversations prises en charge cette année ».

Plus de détails sur la sécurité quantique iMessage (PQ3)

En créant PQ3, Apple affirme avoir cinq exigences :

- Introduire la cryptographie post-quantique dès le début d’une conversationafin que toutes les communications soient protégées des adversaires actuels et futurs.

- Atténuer l’impact des compromis clés en limitant le nombre de messages passés et futurs pouvant être déchiffrés avec une seule clé compromise.

- Utiliser une conception hybride combiner de nouveaux algorithmes post-quantiques avec les algorithmes de courbe elliptique actuels, garantissant que PQ3 ne pourra jamais être moins sûr que le protocole classique existant.

- Amortir la taille du message pour éviter des frais supplémentaires excessifs dus à la sécurité supplémentaire.

- Utiliser des méthodes de vérification formelles pour fournir de solides garanties de sécurité pour le nouveau protocole.

Voici plus de détails sur les clés publiques PQC utilisées par Apple :

PQ3 introduit une nouvelle clé de chiffrement post-quantique dans l’ensemble de clés publiques que chaque appareil génère localement et transmet aux serveurs Apple dans le cadre de l’enregistrement iMessage. Pour cette application, nous avons choisi d’utiliser les clés publiques post-quantiques Kyber, un algorithme qui a fait l’objet d’un examen attentif de la part de la communauté cryptographique mondiale et qui a été sélectionné par le NIST comme norme de mécanisme d’encapsulation de clé basée sur un treillis de module, ou ML-KEM. Cela permet aux appareils expéditeurs d’obtenir les clés publiques d’un destinataire et de générer des clés de chiffrement post-quantique pour le tout premier message, même si le destinataire est hors ligne. Nous appelons cela l’établissement initial de la clé.

PQ3 a reçu deux vérifications formelles du professeur David Basin, qui dirige le Groupe de sécurité de l’information à l’ETH Zürich et est l’un des inventeurs de Tamarin – « un outil de vérification de protocole de sécurité de premier plan qui a également été utilisé pour évaluer PQ3 ».

Le professeur Douglas Stebila de l’Université de Waterloo, qui possède une vaste expérience dans la recherche sur la sécurité post-quantique des protocoles Internet, a également formellement vérifié PQ3.

Se diriger vers L’article complet d’Apple sur la sécurité quantique PQ3 pour iMessage pour plus de détails techniques sur les mécanismes d’établissement des clés PQC, la nouvelle saisie PQC, le remplissage et le cryptage, l’authentification, etc.

Image du haut par 9to5Mac

FTC : Nous utilisons des liens d’affiliation automatique générateurs de revenus. Plus.