Même si les utilisateurs d’ordinateurs portables Windows aiment penser qu’ils disposent de leur propre version de Touch ID, celle-ci ne semble pas offrir le même niveau de sécurité. Le système d’authentification par empreinte digitale Windows Hello sur les trois principaux ordinateurs portables qui l’utilisent a été mis à l’épreuve par des chercheurs en sécurité – et tous les trois ont échoué.

Pour être honnête, l’équipe effectuait les tests d’intrusion à la demande de Microsoft – mais c’était un produit Microsoft Surface qui s’est avéré le plus simple à contourner…

Microsoft a demandé à la société de cybersécurité Blackwing Intelligence de réaliser les tests.

Le MORSE (Offensive Research and Security Engineering) de Microsoft nous a demandé d’évaluer la sécurité des trois principaux capteurs d’empreintes digitales intégrés aux ordinateurs portables et utilisés pour l’authentification par empreinte digitale Windows Hello. Nos recherches ont révélé plusieurs vulnérabilités que notre équipe a exploitées avec succès, nous permettant de contourner complètement l’authentification Windows Hello sur les trois ordinateurs portables.

Différentes approches ont dû être adoptées pour chacun des trois :

- Dell Inspiron 15

- Lenovo ThinkPad T14

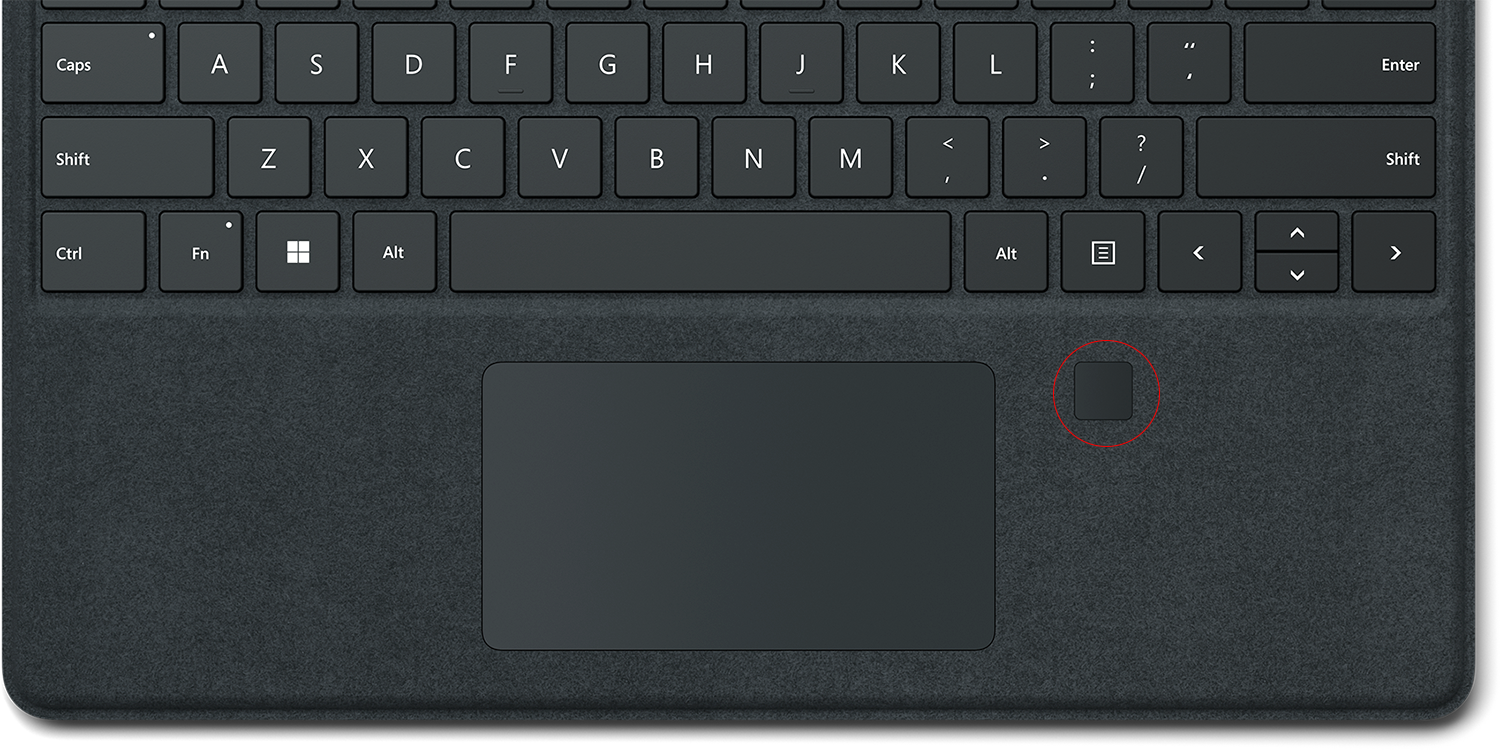

- Microsoft Surface Pro Type Cover avec identification par empreinte digitale (pour Surface Pro 8 / X)

Quand on lit la description par l’équipe des protocoles de sécurité utilisés (ou non utilisés, comme nous le verrons…), cela ressemble certainement à un formidable défi. Mais l’équipe a trouvé des moyens de les contourner.

Dell Inspiron 15

Lorsque vous démarrez la machine sous Windows, elle suit tous les protocoles de sécurité, qui incluent ce qu’on appelle le protocole SDCP (Secure Device Connection Protocol).

Celui-ci vise à effectuer les contrôles suivants :

- L’hôte parle à un appareil fiable et non malveillant

- L’appareil est vérifié pour s’assurer qu’il n’exécute pas un micrologiciel piraté

- Les données d’empreintes digitales ne sont ni mises en cache ni relues

Cependant, alors que l’accès Windows au lecteur utilise SDCP, ce n’est pas le cas de l’accès Linux, ce qui donne à l’équipe sa première idée.

Que se passe-t-il si nous démarrons le périphérique cible sous Linux et utilisons le côté Linux pour enregistrer l’empreinte digitale d’un attaquant dans la base de données de modèles, en spécifiant le même identifiant qu’un utilisateur légitime inscrit du côté Windows ?

Cela n’a pas fonctionné, car il s’est avéré qu’il y avait des bases de données distinctes sur la puce pour Windows et Linux. Mais Blackwing a compris comment Windows savait à quelle base de données accéder et a réussi à la faire pointer vers celle de Linux à la place. Cela a donné la solution suivante (où MitM fait référence à une attaque Man in the Middle) :

- Démarrez sous Linux

- Énumérer les identifiants valides

- Enregistrez l’empreinte digitale de l’attaquant en utilisant le même identifiant qu’un utilisateur Windows légitime

- MitM la connexion entre l’hôte et le capteur

- Démarrer Windows

- Interceptez et réécrivez le paquet de configuration pour pointer vers la base de données Linux à l’aide de notre MitM

- Connectez-vous en tant qu’utilisateur légitime avec l’empreinte de l’attaquant

Lenovo ThinkPad T14

Bien que le capteur d’empreintes digitales Synaptics utilisé ici prenne en charge SDCP, il est désactivé ! L’appareil utilise à la place un Transport Security Layer (TLS) personnalisé destiné à faire le même travail.

Malheureusement, ce système de sécurité alternatif n’est pas très sécurisé.

Le certificat client et la clé sont lisibles par n’importe qui, mais ils sont cryptés. Chiffré avec quoi ? Beaucoup plus de RE plus tard, il s’avère qu’ils sont cryptés par une clé dérivée de deux informations : le nom de produit et le numéro de série de la machine – qu’elle récupère du BIOS via ACPI (ils sont également disponibles sur l’autocollant en bas). de l’ordinateur portable 😜).

Ce qui a donné la solution suivante :

- Lire le certificat/clé client chiffré

- Décrypter le blob chiffré avec la clé dérivée du nom du produit et du numéro de série

- Négocier la session TLS avec le capteur

- Énumérer les ID de modèles d’empreintes digitales Windows valides

- Enregistrez l’empreinte digitale de l’attaquant, usurpant une pièce d’identité valide

- Démarrez sous Windows

- Connectez-vous en tant qu’utilisateur Windows cible avec l’empreinte digitale de l’attaquant

Type Cover Microsoft Surface Pro avec identification par empreinte digitale

Alors que l’équipe s’attendait à ce qu’un produit Microsoft officiel soit le défi le plus difficile, elle a été étonnée de constater que la sécurité était incroyablement médiocre.

- Pas de SDCP

- Communication USB en texte clair

- Pas d’authentification

Ils ont donc simplement dû déconnecter le capteur d’empreintes digitales et brancher leur propre appareil pour l’usurper – d’abord un Raspberry Pi, puis un plus petit et plus rapide. Armurerie USB.

- Débranchez le Type Cover (le driver n’arrive pas à gérer deux capteurs branchés, ça devient dingue)

- Branchez le dispositif d’attaque, annoncez le VID/PID du capteur

- Observez le SID valide du pilote Windows

- Réussissez la vérification du « combien d’empreintes digitales »

- Initier la connexion par empreinte digitale sous Windows

- Envoyer une réponse de connexion valide à partir d’un appareil usurpé

Qu’en est-il de TouchID sur les MacBook ?

Apple a d’excellents antécédents dans la mise en œuvre d’une sécurité biométrique bien meilleure que ses concurrents.

Touch ID et Face ID stockent les données biométriques dans Secure Enclave, et le reste du Mac n’a pas accès à ces données – il demande uniquement l’autorisation de déverrouiller l’appareil, et Secure Enclave dit simplement oui ou non. Voici comment Apple le décrit:

La puce de votre appareil comprend une architecture de sécurité avancée appelée Secure Enclave, qui a été développée pour protéger votre mot de passe et vos données d’empreintes digitales. Touch ID ne stocke aucune image de votre empreinte digitale et s’appuie uniquement sur une représentation mathématique. Il n’est pas possible pour quelqu’un de procéder à une ingénierie inverse de votre image d’empreinte digitale réelle à partir de ces données stockées.

Vos données d’empreintes digitales sont cryptées, stockées sur disque et protégées avec une clé disponible uniquement pour Secure Enclave. Vos données d’empreintes digitales sont uniquement utilisées par Secure Enclave pour vérifier que votre empreinte digitale correspond aux données d’empreintes digitales enregistrées. Il n’est pas accessible au système d’exploitation de votre appareil ni aux applications exécutées sur celui-ci. Il n’est jamais stocké sur les serveurs Apple, il n’est jamais sauvegardé sur iCloud ou ailleurs et il ne peut pas être utilisé pour comparer avec d’autres bases de données d’empreintes digitales.

Je m’attendrais à ce que Blackwing échoue s’il tentait de la même manière de briser Touch ID, mais ce serait fantastique si Apple faisait preuve de suffisamment de confiance pour demander à l’équipe d’essayer.

Photo: Microsoft