Une nouvelle souche d’e-mails de phishing sur Instagram a été détectée, dans laquelle les attaquants tentent d’inciter les victimes à fournir des noms d’utilisateur, des mots de passe, des numéros de téléphone et, plus particulièrement, des codes de sauvegarde utilisés pour contourner l’authentification à deux facteurs (2FA).

Le 2FA d’Instagram ajoute une couche de sécurité supplémentaire à un compte en exigeant une deuxième forme de vérification en plus de votre mot de passe. Il peut s’agir d’un code à usage unique envoyé par SMS, de codes générés par une application d’authentification ou même de WhatsApp.

Lors de la configuration de 2FA, Instagram donne au compte un ensemble de codes de sauvegarde. Cinq numéros à 8 chiffres peuvent être utilisés lors de la connexion à un appareil non reconnu ou si l’utilisateur ne peut plus vérifier à l’aide de la méthode d’authentification à deux facteurs, c’est-à-dire perdre l’accès à un téléphone. Chaque code de sauvegarde ne peut être utilisé qu’une seule fois.

Ces codes statiques sont de l’or pour les attaquants, car en voler un leur permettrait de se connecter à un appareil non reconnu en connaissant uniquement les informations d’identification de l’utilisateur, contournant complètement tout 2FA. Comment un attaquant peut-il obtenir tout cela ? Une solution consiste à recourir à des attaques de phishing astucieuses…

Nouvelle campagne de phishing sur Instagram

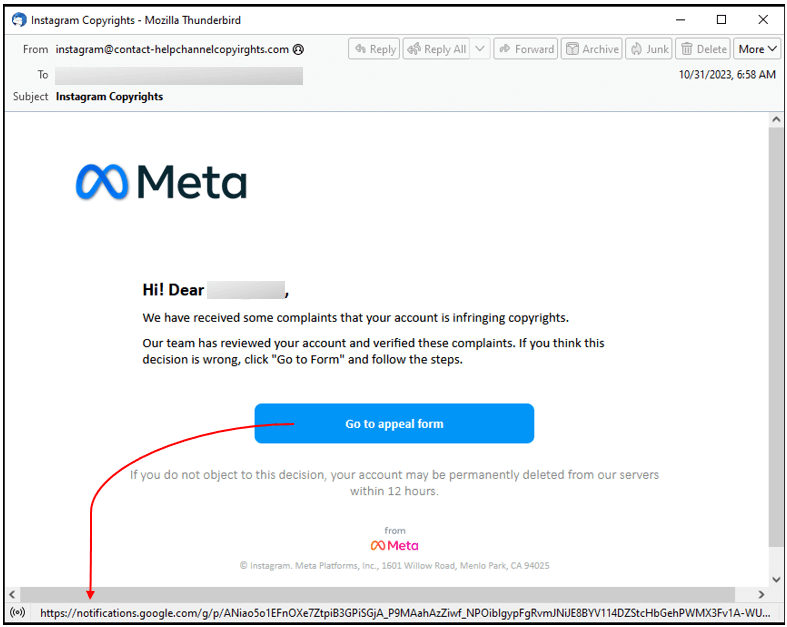

Géant des solutions de cybersécurité Vague de confiance a souligné que la nouvelle campagne de phishing utilise des e-mails se faisant passer pour la société mère d’Instagram, Meta, affirmant que le compte du destinataire « viole les droits d’auteur ». L’attaquant crée également un sentiment d’urgence avec un message indiquant qu’un appel doit être soumis dans les 12 heures, sinon le compte sera définitivement supprimé.

Voici comment cela fonctionne…

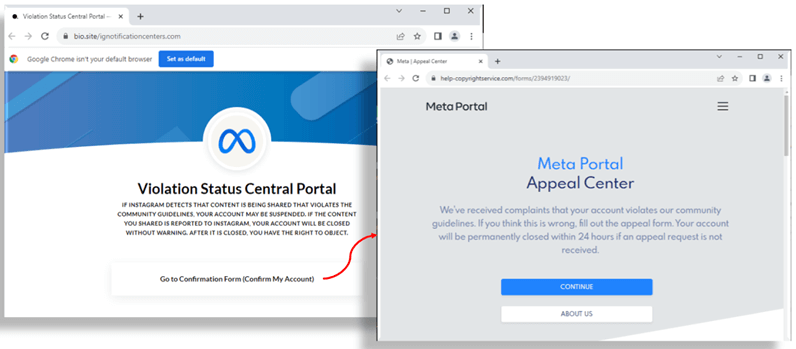

Cliquer sur le lien « Accéder au formulaire d’appel » redirige l’utilisateur vers un site de phishing initial qui usurpe l’identité du portail réel de Meta pour les appels pour violation. Il est hébergé sur Bio Sites, la plateforme de pages de destination à configuration rapide de Squarespace. Ceci, en combinaison avec un lien de notifications Google, vise probablement à éviter la détection par les outils de spam de la boîte de réception et à suivre les clics sur les liens.

Si un utilisateur continue en cliquant sur « Aller au formulaire de confirmation (Confirmer mon compte) », il sera redirigé vers un autre faux site Meta, cette fois pour collecter les détails du compte. Les premières informations demandées à l’utilisateur sont le nom d’utilisateur et le mot de passe (deux fois pour quelque raison que ce soit). Après avoir fourni les informations de connexion, il est demandé à l’utilisateur si le compte 2FA est activé.

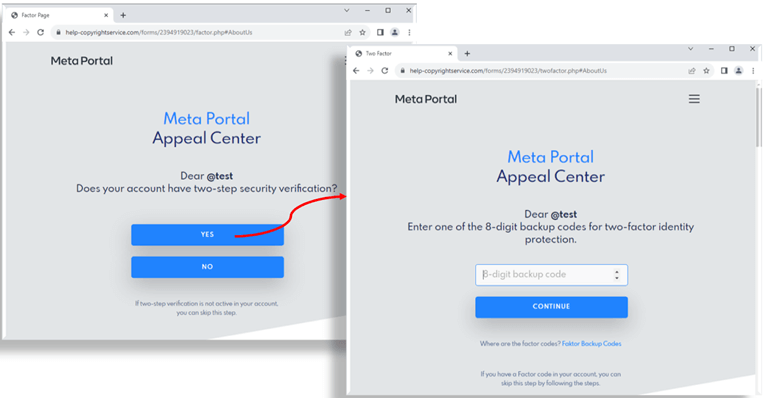

En cliquant sur le bouton « OUI », l’utilisateur demande l’un des cinq codes de sauvegarde Instagram générés. S’il est déjà possible de saisir le compte, le dernier écran demande l’adresse e-mail et le numéro de téléphone de l’utilisateur.

Le courrier électronique reste le vecteur le plus courant des attaques de cybercriminalité et de phishing. Il est essentiel de rester informé sur les moyens de vous aider à identifier et à éviter le phishing ou autres e-mails malveillants.

Les éléments les plus suspects de cet e-mail de phishing particulier sont l’e-mail de l’expéditeur (« contact-helpchannelcopyrights(.)com »), qui n’est pas affilié à Meta, ainsi que l’URL des notifications Google dans le bouton du formulaire d’appel.

Pour rappel, restez vigilant ; ne partagez pas de mots de passe ou de codes de sauvegarde en dehors de l’application Instagram.

Si vous pensez avoir été compromis, modifiez immédiatement votre mot de passe et régénérez de nouveaux codes de sauvegarde. Cela peut être fait sur Instagram en allant sur Paramètres et confidentialité > Centre de comptes > Mot de passe et sécurité > Authentification à deux facteurs > (Votre compte Instagram) > Méthodes supplémentaires > Codes de sauvegarde > Obtenez de nouveaux codes

Vous pouvez trouver Trustwave rapport complet ici.

Image en vedette via 9to5Mac/Swarkar profond du Sable.

FTC : Nous utilisons des liens d’affiliation automatique générateurs de revenus. Plus.