Lors de la conférence annuelle sur le piratage informatique de cette année, Black Hat Asia, une équipe de chercheurs en sécurité a révélé comment les cybercriminels utilisent sournoisement des cartes de crédit volées et l’option « Quelqu’un d’autre la récupérera » de l’Apple Store en ligne dans le cadre d’un stratagème qui a permis de voler plus de 400 000 $ en seulement deux ans. .

9to5Mac Security Bite vous est présenté exclusivement par Mosyle, la seule plateforme unifiée Apple. Rendre les appareils Apple prêts au travail et sécurisés pour l’entreprise est tout ce que nous faisons. Notre approche intégrée unique en matière de gestion et de sécurité combine des solutions de sécurité de pointe spécifiques à Apple pour un renforcement et une conformité entièrement automatisés, un EDR de nouvelle génération, un Zero Trust basé sur l’IA et une gestion exclusive des privilèges avec le MDM Apple le plus puissant et le plus moderne. sur le marché. Le résultat est une plateforme unifiée Apple entièrement automatisée, actuellement utilisée par plus de 45 000 organisations pour rendre des millions d’appareils Apple prêts à fonctionner sans effort et à un coût abordable. Demandez votre ESSAI PROLONGÉ aujourd’hui et comprenez pourquoi Mosyle est tout ce dont vous avez besoin pour travailler avec Apple.

Selon Gyuyeon Kim et Hyunho Cho du Financial Security Institute de Corée du Sud, en septembre 2022, elle et son collègue ont découvert une série de cyberattaques contre plus de 50 boutiques en ligne légitimes, révélant ainsi d’importantes violations de données. Cependant, après une analyse plus approfondie, ils ont découvert que les acteurs malveillants étaient intéressés par bien plus qu’un vol rapide des données des utilisateurs.

Les cybercriminels ont réussi à manipuler les pages de paiement de ces boutiques en ligne pour transmettre des informations de carte de crédit et personnelles à leurs serveurs, en plus des serveurs légitimes, afin de ne pas être détectés.

D’après Kim et Cho Compte rendu Selon Black Hat Asia, « ces groupes de menaces ont utilisé diverses stratégies d’évasion pour empêcher la détection de leurs pages de phishing par les administrateurs et les utilisateurs du site, en utilisant plusieurs vulnérabilités et outils ».

Cependant, le vol de cartes de crédit n’était qu’une partie du plan.

Selon l’étude, l’un des principaux moyens utilisés par les auteurs de la menace pour tirer profit était de tirer parti de la politique de « contact de ramassage » de l’Apple Store Online, qui s’est avérée assez efficace en grande partie en raison d’un manque de sensibilisation et de naïveté. « L’objectif ultime de cette opération était le gain financier », a expliqué Kim.

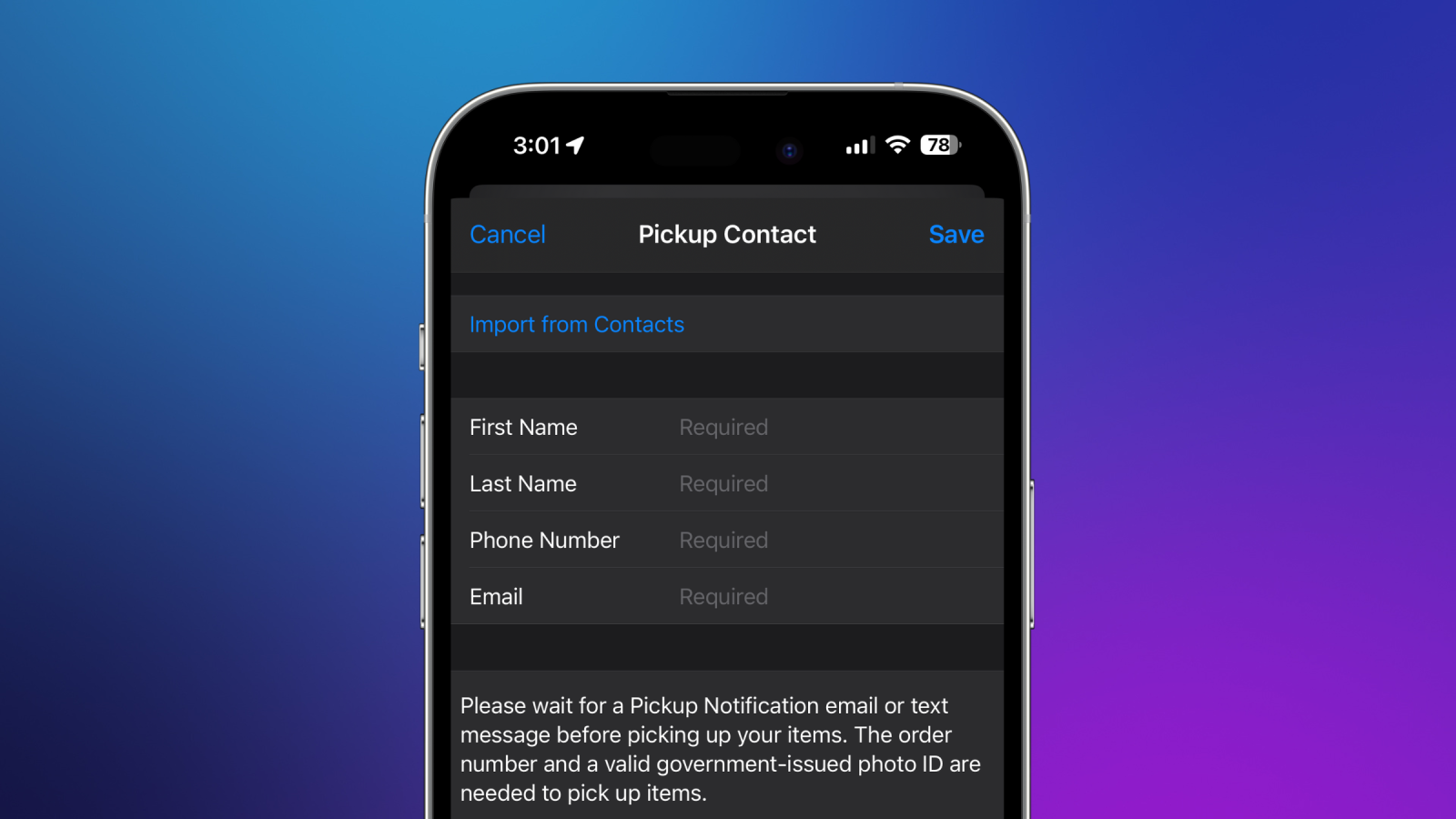

Le programme commence par la vente de nouveaux produits Apple à des prix « réduits » dans des magasins d’occasion en ligne en Corée du Sud. D’après ce que décrit la recherche, ceux-ci semblent être l’équivalent coréen d’une Craiglist ou d’eBay. Lorsque l’acheteur parvient à un accord avec le vendeur, ou dans ce cas, les acteurs malveillants, les détails de la carte de crédit volée sont utilisés pour acheter le produit lui-même sur l’Apple Store.

Image via Black Hat Asia/Gyuyeon Kim et Hyunho Cho

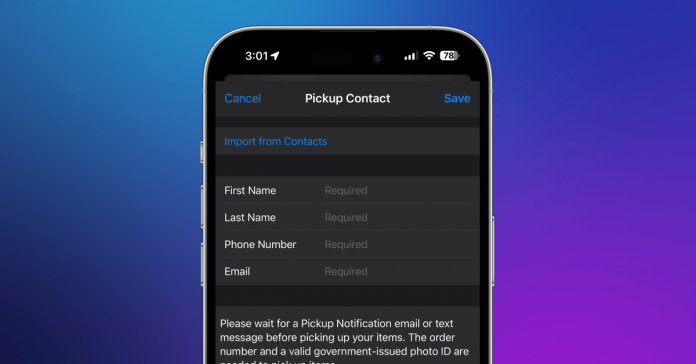

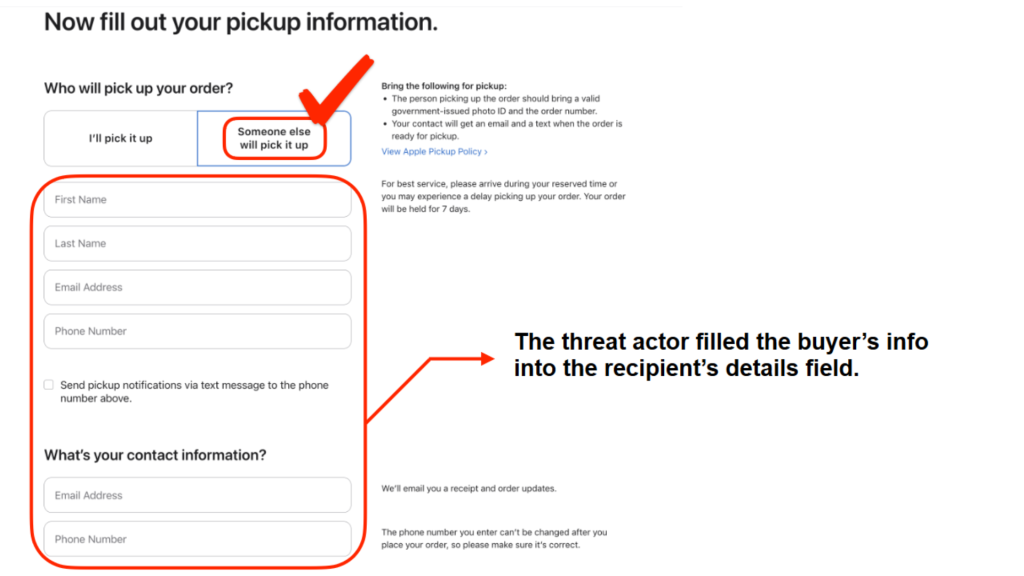

Au lieu de le faire expédier, les cybercriminels ont défini l’article sur l’option « Quelqu’un d’autre le récupérera » sur le site Web d’Apple. Cela permet aux personnes autorisées de récupérer les commandes en ligne dans un magasin Apple en présentant une pièce d’identité gouvernementale avec photo et un code QR/numéro de commande. L’acheteur du magasin d’occasion serait désigné comme le tiers en mesure de récupérer le produit acheté sans le savoir avec une carte de crédit volée.

Ce n’est qu’une fois que l’acheteur a récupéré le produit qu’il paie, probablement via le magasin d’occasions. L’acteur malveillant pourrait passer à côté si l’acheteur n’envoie pas le montant convenu.

Par exemple, un iPhone 15 flambant neuf d’une valeur de 800 $ pourrait être coté à 700 $ sur le marché de l’occasion. Le prix serait suffisamment bas pour susciter l’intérêt mais suffisamment élevé pour ne pas apparaître comme une arnaque. Après avoir trouvé un acheteur intéressé, les criminels achetaient l’appareil en utilisant un numéro de carte de crédit volé obtenu grâce à leurs opérations de phishing et empochaient les 700 $ payés par l’acheteur dans le magasin d’occasions.

Image via Black Hat Asia/Gyuyeon Kim et Hyunho Cho

Les chercheurs appellent ce projet « PoisonedApple », qui, selon eux, a généré 400 000 $ au cours des deux dernières années. Le périmètre actuel s’étend à la Corée du Sud et au Japon, mais il n’y a aucune raison pour que les criminels d’autres pays, y compris les États-Unis, commencent à faire de même.

Qui est derrière ce stratagème ?

Les chercheurs pensent que les coupables sont basés quelque part en Chine, car les pages Web de phishing sont enregistrées via un FAI chinois. Miraculeusement, en parcourant les forums du Dark Web, ils ont également trouvé des mentions en chinois simplifié de la même adresse e-mail dans le code source.

Consultez le briefing et la présentation complets de Black Hat ici.