Vous êtes-vous déjà demandé quels logiciels malveillants macOS peut détecter et supprimer sans l’aide d’un logiciel tiers ? Apple ajoute continuellement de nouvelles règles de détection de logiciels malveillants à la suite XProtect intégrée à Mac. Bien que la plupart des noms de règles (signatures) soient obscurcis, avec un peu d’ingénierie inverse, les chercheurs en sécurité peuvent les mapper à leurs noms courants dans l’industrie. Découvrez ci-dessous les logiciels malveillants que votre Mac peut supprimer !

9to5Mac Security Bite vous est présenté exclusivement par Mosyle, la seule plateforme unifiée Apple. Rendre les appareils Apple prêts au travail et sécurisés pour l’entreprise est tout ce que nous faisons. Notre approche intégrée unique en matière de gestion et de sécurité combine des solutions de sécurité de pointe spécifiques à Apple pour un renforcement et une conformité entièrement automatisés, un EDR de nouvelle génération, un Zero Trust basé sur l’IA et une gestion exclusive des privilèges avec le MDM Apple le plus puissant et le plus moderne. sur le marché. Le résultat est une plateforme unifiée Apple entièrement automatisée, actuellement utilisée par plus de 45 000 organisations pour rendre des millions d’appareils Apple prêts à fonctionner sans effort et à un coût abordable. Demandez votre ESSAI PROLONGÉ aujourd’hui et comprenez pourquoi Mosyle est tout ce dont vous avez besoin pour travailler avec Apple.

XProtect, c’est Yara qui règne, hein ?

XProtect a été introduit en 2009 dans le cadre de macOS X 10.6 Snow Leopard. Initialement, il a été publié pour détecter et alerter les utilisateurs si un logiciel malveillant était découvert dans un fichier d’installation. Cependant, XProtect a récemment considérablement évolué. Le retrait de l’outil de suppression de logiciels malveillants (MRT) de longue date en avril 2022 a entraîné l’émergence de XProtectRemediator (XPR), un composant anti-malware natif plus performant chargé de détecter et de remédier aux menaces sur Mac.

La suite XProtect utilise la détection basée sur les signatures Yara pour identifier les logiciels malveillants. Yara lui-même est un outil open source largement adopté qui identifie les fichiers (y compris les logiciels malveillants) en fonction de caractéristiques et de modèles spécifiques dans le code ou les métadonnées. Ce qui est génial avec les règles Yara, c’est que n’importe quelle organisation ou individu peut créer et utiliser les siennes, y compris Apple.

Depuis macOS 14 Sonoma, la suite XProtect se compose de trois composants principaux :

- Le XProtect l’application elle-même, qui peut détecter les logiciels malveillants à l’aide des règles Yara chaque fois qu’une application est lancée, modifie ou met à jour ses signatures pour la première fois.

- XProtectRémédiateur (XPR) est plus proactif et peut à la fois détecter et supprimer les logiciels malveillants grâce à une analyse régulière avec les règles Yara, entre autres. Celles-ci se produisent en arrière-plan pendant les périodes de faible activité et ont un impact minimal sur le processeur.

- XProtectBehaviorService (XBS) a été ajouté avec la dernière version de macOS et surveille le comportement du système par rapport aux ressources critiques.

Malheureusement, Apple utilise principalement des schémas de dénomination internes génériques dans XProtect qui masquent les noms courants des logiciels malveillants. Bien que cela soit fait pour de bonnes raisons, cela crée une tâche difficile pour ceux qui sont curieux de savoir exactement quels logiciels malveillants XProtect peut identifier.

Par exemple, certaines règles Yara reçoivent des noms plus évidents, comme XProtect_MACOS_PIRRIT_GEN, une signature permettant de détecter le logiciel publicitaire Pirrit. Cependant, dans XProtect, vous trouverez en grande partie des règles plus génériques comme XProtect_MACOS_2fc5997 et des signatures internes que seuls les ingénieurs Apple connaissent, comme XProtect_snowdrift. C’est là que les chercheurs en sécurité aiment Phil Stokes et Alden Entrez.

Phil Stokes de Sentinel One Labs gère un dépôt sur GitHub qui mappe ces signatures obscurcies utilisées par Apple à des noms plus courants utilisés par les fournisseurs et trouvés dans les scanners de logiciels malveillants publics comme VirusTotal. De plus, Alden a récemment réalisé des avancées significatives à comprendre le fonctionnement de XPR en extrayant les règles Yara des binaires de son module d’analyse.

Quels logiciels malveillants macOS peut-il supprimer ?

Bien que l’application XProtect elle-même ne puisse détecter et bloquer que les logiciels malveillants, la suppression se résume aux modules d’analyse de XPR. Actuellement, nous pouvons identifier 14 des 23 correcteurs dans la version actuelle de XPR (v133) :

- Télécharger : Chargeur de logiciels publicitaires et de bundles ciblant les utilisateurs de macOS depuis 2017. Adload était capable d’éviter la détection avant la mise à jour majeure du mois dernier de XProtect qui ajoutait 74 nouvelles règles de détection Yara, toutes destinées aux logiciels malveillants.

- BadGacha: Pas encore identifié.

- BleuTop : « BlueTop semble être la campagne de chevaux de Troie-Proxy qui a été couverte par Kaspersky fin 2023 » dit Alden.

- CartonDécoupe : Pas encore identifié.

- Vague de froid: « ColdSnap recherche probablement la version macOS du malware SimpleTea. Cela a également été associé à la faille 3CX et partage des caractéristiques avec les variantes Linux et Windows. SimpleTea (SimplexTea sous Linux) est un cheval de Troie d’accès à distance (RAT) qui proviendrait de la RPDC.

- Crapyrateur : Crapyrator a été identifié comme macOS.Bkdr.Activator. Il s’agit d’une campagne de malware découverte en février 2024 qui « infecte les utilisateurs de macOS à grande échelle, potentiellement dans le but de créer un botnet macOS ou de diffuser d’autres malwares à grande échelle », déclare Phil Stokes pour Sentinel One.

- DubRobber : Un compte-gouttes de cheval de Troie troublant et polyvalent également connu sous le nom de XCSSET.

- Éicar: UN fichier inoffensif qui est intentionnellement conçu pour déclencher des scanners antivirus sans être dangereux.

- DisquetteFlipper: Pas encore identifié.

- Génieo : Un programme potentiellement indésirable (PUP) très couramment documenté. À tel point qu’il possède même sa propre page Wikipédia.

- Acre vert : Pas encore identifié.

- Vol de clé : KeySteal est un voleur d’informations macOS initialement observé en 2021 et ajouté à XProtect en février 2023.

- MRTv3 : Il s’agit d’un ensemble de composants de détection et de suppression de logiciels malveillants acquis dans XProtect par rapport à son prédécesseur, Malware Removal Tool (MRT).

- Pirrit : Pirrit est un logiciel publicitaire macOS apparu pour la première fois en 2016. Il est connu pour injecter des publicités pop-up dans des pages Web, collecter des données de navigateur d’utilisateurs privés et même manipuler le classement de recherche pour rediriger les utilisateurs vers des pages malveillantes.

- RangStank: « Cette règle est l’une des plus évidentes, car elle inclut les chemins vers les exécutables malveillants trouvés dans l’incident 3CX », explique Alden. 3CX était une attaque de la chaîne d’approvisionnement attribuée au groupe Lazarus.

- Pin rouge : Avec une confiance moindre, Alden déclare que RedPine est probablement une réponse à TriangleDB de l’opération Triangulation.

- Vol De Gardon: Pas encore identifié.

- Échange de moutons: Pas encore identifié.

- AfficherBeagle : Pas encore identifié.

- Congère : Identifiée en tant que CloudMensis Logiciel espion macOS.

- Chute de jouets : Pas encore identifié.

- Trovi: Semblable à Pirrit, Trovi est un autre pirate de navigateur multiplateforme. Il est connu pour rediriger les résultats de recherche, suivre l’historique de navigation et injecter ses propres publicités dans la recherche.

- EauNet : Pas encore identifié.

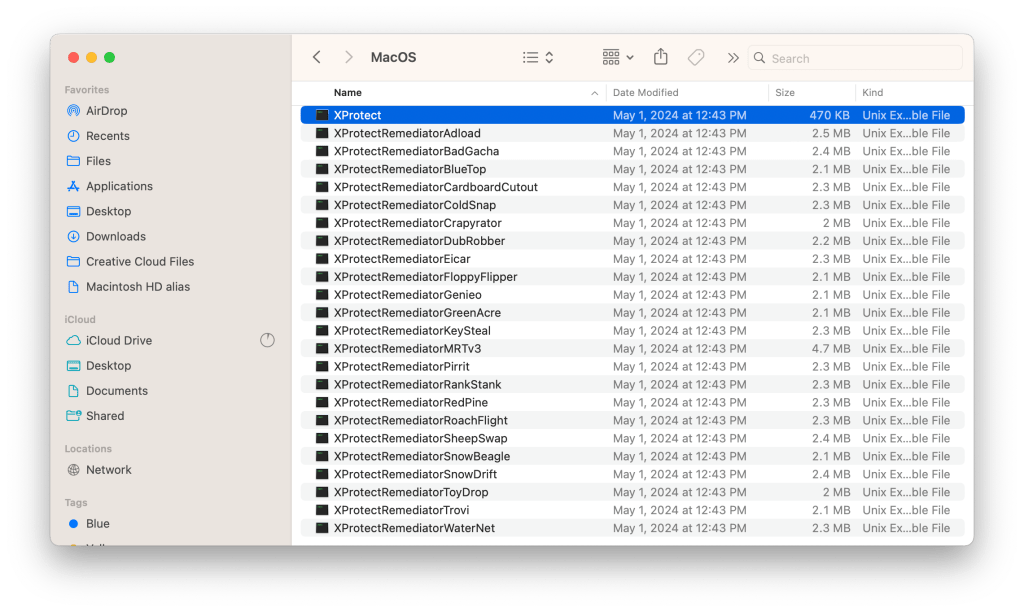

Comment trouver XProtect ?

XProtect est activé par défaut dans chaque version de macOS. Il fonctionne également au niveau du système, entièrement en arrière-plan, aucune intervention n’est donc nécessaire. Les mises à jour de XProtect s’effectuent également automatiquement. Voici où il se trouve :

- Dans Macintosh HD, aller à Bibliothèque > Apple > Système > Bibliothèque > CoreServices

- De là, vous pouvez trouver des correcteurs en cliquant avec le bouton droit sur XProtect

- Puis clique Afficher le contenu du paquet

- Développer Contenu

- Ouvrir Mac OS

Remarque : les utilisateurs ne doivent pas se fier entièrement à la suite XProtect d’Apple, car elle est conçue pour détecter les menaces connues. Des attaques plus avancées ou sophistiquées pourraient facilement contourner la détection. Je conseille fortement l’utilisation d’outils tiers de détection et de suppression de logiciels malveillants.

À propos Morsure de sécurité: Security Bite est une chronique hebdomadaire axée sur la sécurité sur 9to5Mac. Toutes les semaines, Arin Waichulis fournit des informations sur la confidentialité des données, découvre les vulnérabilités et met en lumière les menaces émergentes au sein du vaste écosystème d’Apple de plus de 2 milliards d’appareils actifss. Restez en sécuritésoyez prudent.