Vous êtes-vous déjà demandé quels logiciels malveillants votre Mac peut détecter et supprimer sans aucun logiciel tiers ? Récemment, des chercheurs en sécurité ont corrélé certaines règles bizarres de macOS YARA utilisées par la suite XProtect intégrée avec leurs noms publics. Voici quels logiciels malveillants il recherche…

9to5Mac Security Bite vous est présenté exclusivement par Mosyle, la seule plateforme unifiée Apple. Rendre les appareils Apple prêts au travail et sécurisés pour l’entreprise est tout ce que nous faisons. Notre approche intégrée unique en matière de gestion et de sécurité combine des solutions de sécurité de pointe spécifiques à Apple pour un renforcement et une conformité entièrement automatisés, un EDR de nouvelle génération, un Zero Trust basé sur l’IA et une gestion exclusive des privilèges avec le MDM Apple le plus puissant et le plus moderne. sur le marché. Le résultat est une plateforme unifiée Apple entièrement automatisée, actuellement utilisée par plus de 45 000 organisations pour rendre des millions d’appareils Apple prêts à fonctionner sans effort et à un coût abordable. Demandez votre ESSAI PROLONGÉ aujourd’hui et comprenez pourquoi Mosyle est tout ce dont vous avez besoin pour travailler avec Apple.

Qu’est-ce que XProtect ?

XProtect a été introduit en 2009 dans le cadre de macOS X 10.6 Snow Leopard. Initialement, il a été publié pour détecter et alerter les utilisateurs si un logiciel malveillant était découvert dans un fichier d’installation. Cependant, au fil du temps, il est devenu une suite d’outils alors qu’Apple continue de s’attaquer au problème croissant des logiciels malveillants sur sa plate-forme.

La suite XProtect utilise la détection basée sur les signatures YARA pour identifier et éliminer les logiciels malveillants. YARA est un outil open source populaire créé par des chercheurs en logiciels malveillants, qui identifie les logiciels malveillants en fonction des similitudes de code trouvées dans différentes familles de logiciels malveillants. Apple ajoute fréquemment à ce pool des mises à jour de sécurité.

Depuis macOS 14 Sonoma, XProtect se compose de trois composants principaux :

- XProtect détecte les logiciels malveillants à l’aide des règles YARA chaque fois qu’une application est lancée, modifie ou met à jour ses signatures pour la première fois.

- XProtectRémédiateur (XPR) peut détecter et supprimer les logiciels malveillants en effectuant régulièrement des analyses YARA pendant les périodes de faible activité, qui ont un impact minimal sur le processeur.

- XProtectBehaviorService (XBS) a été ajouté avec la dernière version de macOS et surveille le comportement du système par rapport aux ressources critiques.

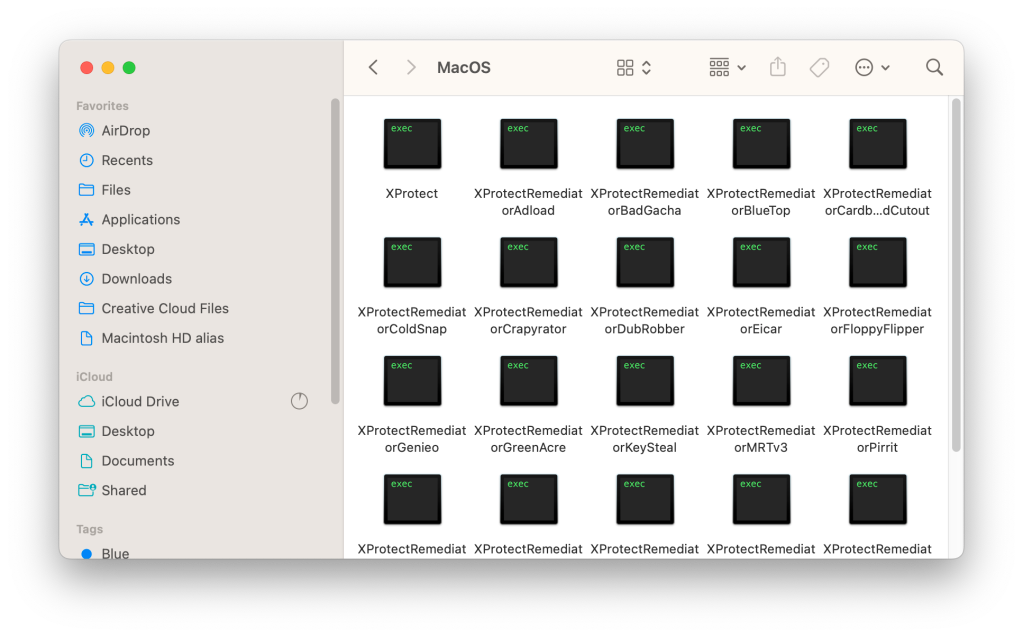

XProtectRémédiateur (XPR) se compose actuellement de 23 modules d’analyse qui s’exécutent presque simultanément. Malheureusement, la plupart ont des schémas de dénomination génériques ou internes qui n’ont pas beaucoup de sens vu de l’extérieur.

« La partie correctrice de XProtect comporte une série d’exécutables… chacun cible une famille de logiciels malveillants particulière », selon Aldenun chercheur en logiciels malveillants qui a récemment réalisé des progrès significatifs grâce à l’ingénierie inverse et à l’identification de quatre modules d’analyse, également appelés correcteurs.

« Certaines règles portent des noms significatifs comme XProtect_MACOS_PIRRIT_GENqui est une signature du logiciel publicitaire Pirrit, tandis que d’autres sont génériques (XProtect_MACOS_2fc5997) ou interne à Apple (XProtect_snowdrift).” Alden donne plus de détails sur son GitHub.

Bien que cela soit fait pour de bonnes raisons, il peut être difficile pour ceux qui sont curieux de savoir précisément quel malware recherche XPR.

Comment trouver XProtect ?

XProtect est activé par défaut dans chaque version de macOS. Il fonctionne également au niveau du système, entièrement en arrière-plan, aucune intervention n’est donc nécessaire. Mais voici où il se trouve :

- Dans Macintosh HD, aller à Bibliothèque > Apple > Système > Bibliothèque > CoreServices

- De là, vous pouvez trouver des correcteurs en cliquant avec le bouton droit sur XProtect

- Puis clique Afficher le contenu du paquet

- Développer Contenu > Ressources

- Ouvrir Mac OS

En utilisant les découvertes nouvelles et existantes d’Alden, La société de lumière éclectique a partagé une liste des 14 des 23 modules d’analyse de la version actuelle de XPR et leur corrélation avec leurs noms de logiciels malveillants publics. Voici quelques-uns:

- Télécharger est un ancien chargeur de logiciels publicitaires et de bundleware datant de 2016 qui a fait ses preuves en matière de changement rapide, lui permettant d’échapper à la détection statique. Il obtient normalement la persistance grâce à un faux service installé dans ~/Library/LaunchAgents/, et Phil Stokes donne plus de détails ici.

- BadGacha reste non identifié, mais signale fréquemment des faux positifs pour les applications d’assistance dans les applications non malveillantes.

- BleuTop est une fausse application WindowServer qui faisait partie d’une campagne de cheval de Troie-Proxy étudiée par Kaspersky fin 2023.

- Vague de froid est mieux connu sous le nom de SimpleTea, un composant multiplateforme qui faisait partie de l’attaque de la chaîne d’approvisionnement de 3CX.

- Crapyrateur a été identifié comme BkDr.Activateur, trouvé dans de nombreux torrents d’applications crackées telles que MarsEdit, DaisyDisk et SpamSieve. Il utilise des méthodes sophistiquées, installant généralement Activator.app dans le dossier principal Applications, demande un mot de passe et l’utilise pour désactiver les contrôles Gatekeeper, puis tue le Centre de notifications pour brouiller les pistes. Plus de détails sont donnés ici.

- DubRobber est connu plus généralement sous le nom de XCSSET, un cheval de Troie polyvalent et inquiétant qui change fréquemment pour échapper à la détection.

- Éicar n’est pas du tout un malware, mais un test standard non malveillant des méthodes de détection.

Je recommande fortement de consulter celui de The Eclectic Light Company. Liste complète. Il est révélateur de voir certains des processus de sécurité intégrés par Apple. Cela dit, les utilisateurs ne devraient pas se fier entièrement à la suite XProtect d’Apple, car elle est conçue pour détecter les menaces connues. Des attaques plus avancées ou sophistiquées pourraient facilement contourner la détection. Continuez à utiliser un logiciel antivirus tiers.

À propos Morsure de sécurité: Security Bite est une chronique hebdomadaire axée sur la sécurité sur 9to5Mac. Toutes les semaines, Arin Waichulis fournit des informations sur la confidentialité des données, découvre les vulnérabilités et met en lumière les menaces émergentes au sein du vaste écosystème d’Apple de plus de 2 milliards d’appareils actifss. Restez en sécuritésoyez prudent.